Couchbase sunucusu, LDAP aracılığı ile kullanıcıları doğrulayacak şekilde kullanılabilir ve bir kullanıcının üyesi olduğu LDAP gruplarını Couchbase sunucusunda tanımlanan roller ile eşlenmesine olanak tanır. Böylelikle kullanıcıların kimlik bilgilerinin LDAP tarafından doğrulanmasına izin verir.

İsteğe bağlı olarak kimliği doğrulanmış kullanıcı içib LDAP grup bilgileri LDAP sunucusundan alınabilir.

Couchbase Server üzerinde LDAP kurulumu için 2 yöntem bulunmaktadır.

- Native LDAP desteği : Couchbase Server Enterprise Edition 6.5+ sürümlerinde harici kimlik doğrulama için kurulması önerilen yöntemdir. Şifreli iletişim ve LDAP grupları için destek sağlar.

- saslauthd desteği ile LDAP : Eski LDAP kimlik doğrulamasının ve PAM tabanlı kimlik doğrulamanın desteklenmesinde kullanılır.

Not : Cluster için Native LDAP desteği veya saslauthd seçilmelidir. İkisi aynı anda kullanılamamaktadır.

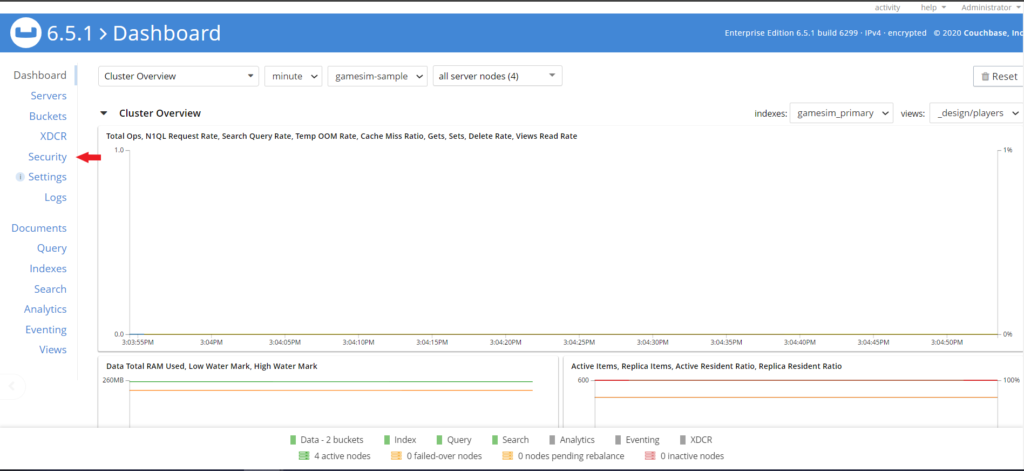

Couchbase Gui üzerinden LDAP Konfigürasyonu

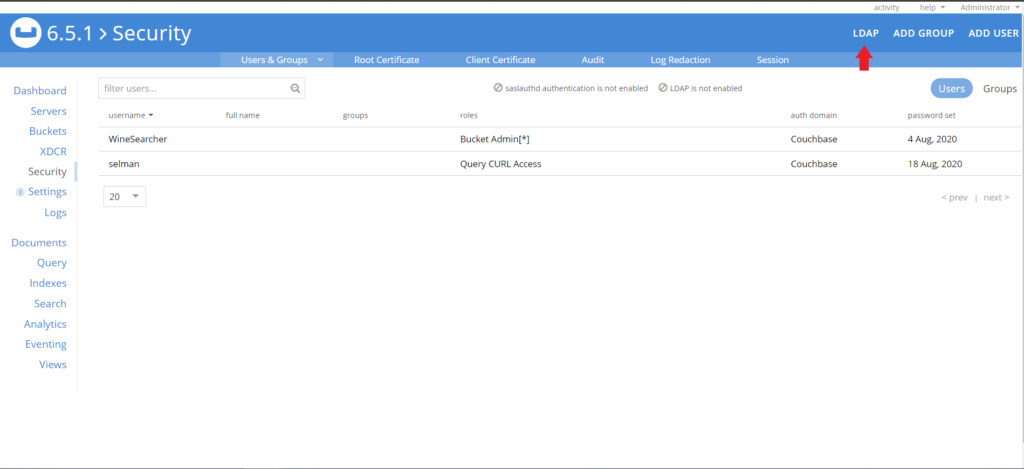

Couchbase Gui üzerinden ‘Security’ butonuna tıklanır.

Açılan sayfadan sağ üstte bulunan LDAP butonuna tıklanır.

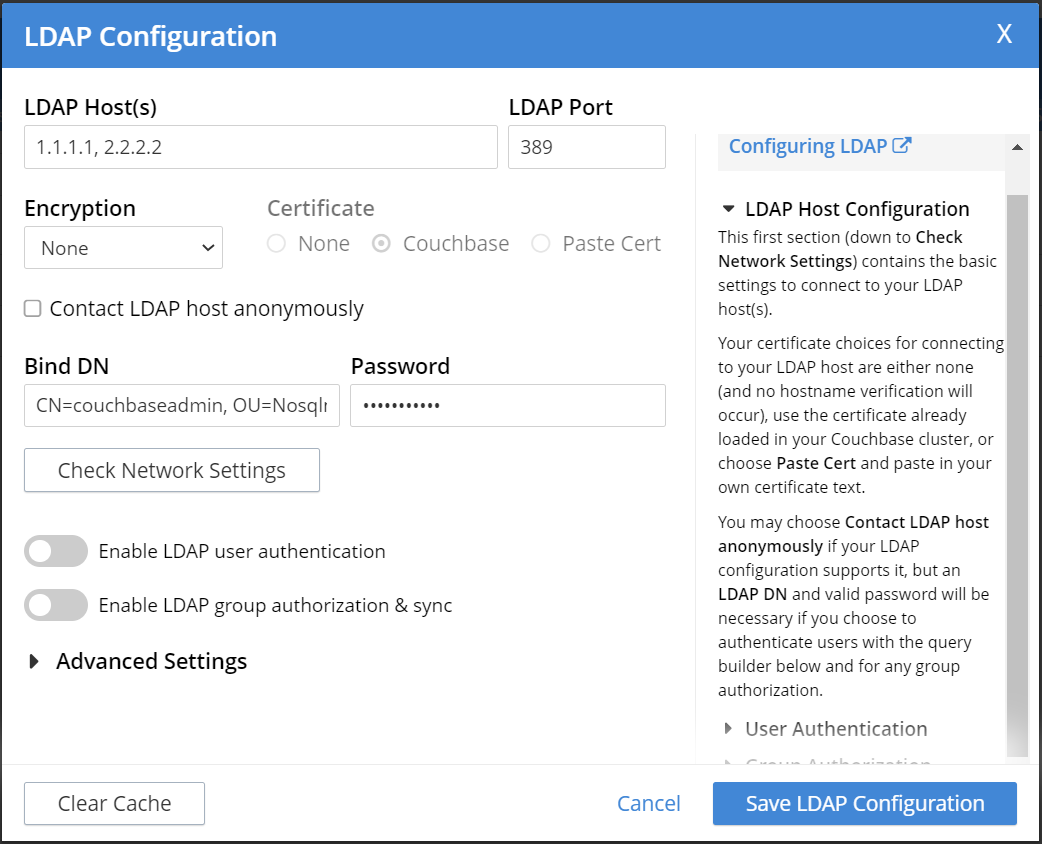

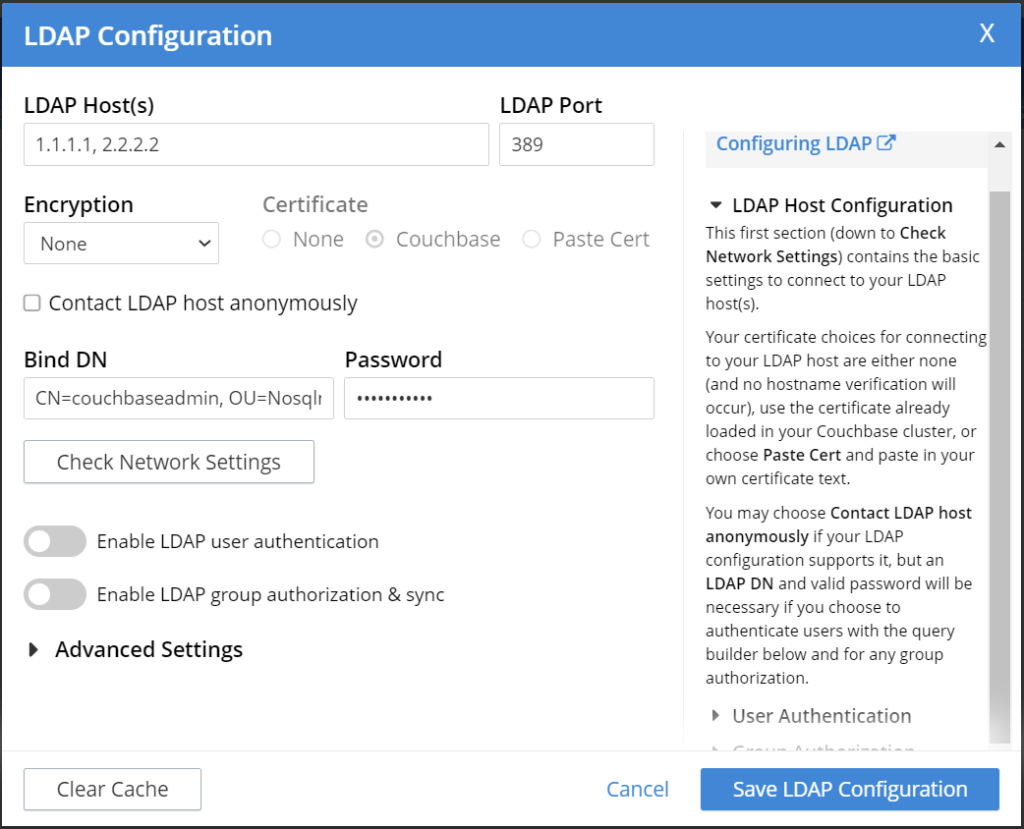

Açılan sayfada konfigürasyon ayarlarını yapmaya başlayacağız.

LDAP Host(s) : Her biri kimlik doğrulamanın gerçekleştirileceği bir LDAP sunucusunun host isimlerinin virgül ile ayrılması ile doldurulur. 2. yazılan sunucuya ilk sunucuya erişilebilmesi koşuluyla bağlantı kurulur.

LDAP Port : Kimlik doğrulama için kullanılacak LDAP sunucularının her birinin port numaraları girilir.

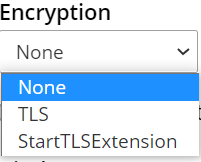

Encyrption : LDAP sunucusuyla olan bağlantının şifrelenip şifrelenmeyeceği seçilir.

LDAP Şifrelemesinin ayarlanması

None : Şifreleme olmadan bağlanmak için seçilir. Bu güvenli değil ve önerilmemektedir.

TLS : TLS şifrelemeli bir porta bağlanmak için seçilir.

StartTLSExtension : Mevcut bir bağlantıyı yükseltmek için seçilir.

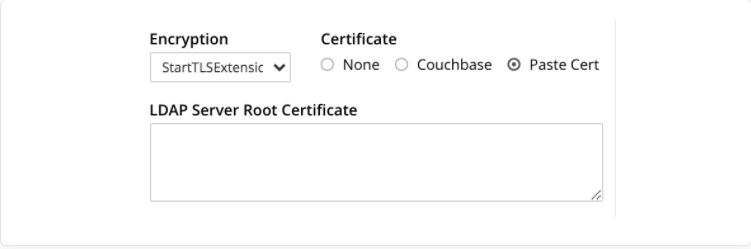

Certificate : Couchbase sunucusunun LDAP sunucusu ile bağlanırken sunucunun doğrulanmasına izin vermek için LDAP sunucusunun kök sertifikasının bir kopyasının sağlanıp sağlanmayacağıdır. Bu seçenekler sadece TLS ve StartTLSExtension seçeneklerinde aktif olmaktadır.

- None seçilirse : LDAP sunucusunun root sertifikası Couchbase sunucusuna sağlanmaz.Bu seçenek güvenli değildir ve önerilmez.

- Couchbase seçilirse : Couchbase sunucusunun root sertifikası LDAP sunucusunu doğrulamak için kullanılır. Bu, aynı sertifikanın hem Couchbase sunucusu hem de LDAP sunucusu için kurulu olduğunu varsayar.

- Paste Cert seçilirse : LDAP sunucusunun root sertifikası Couchbase sunucusunun root sertifikası ile aynı değilse seçilmelidir. Açılan alanda LDAP sunucusunun root sertifikası girilmelidir.

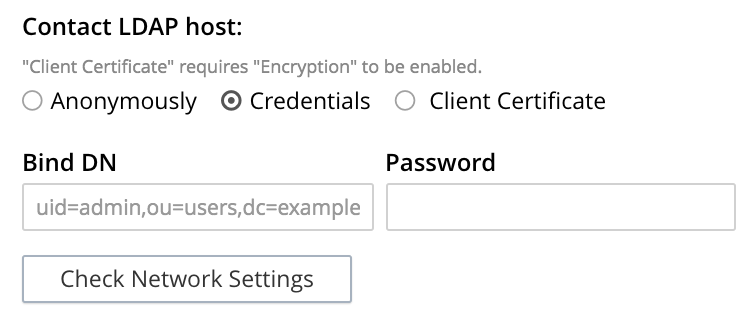

Contact LDAP Host

Couchbase sunucusunun LDAP sunucusu ile nasıl iletişime geçeceğinin belirlemek için yukarıda bulunan seçeneklerden biri seçilir.

Anonymously : Bu seçenek seçilirse, Couchbase sunucusu LDAP sunucusu ile anonim olarak iletişim kurar. Ancak bu seçenek yalnızca LDAP sunucusu tarafından destekleniyorsa başarılı olur.

Credentials : Bu seçenek seçilirse, kimlik bilgilerinin kullanıcı tarafından belirlenmesine ve kimlik doğrulama için LDAP ana bilgisayarına gönderilmesine olanak tanır. Kullanıcı arayüzü Bind DN ve password girişlerinin aktif eder.

- Bind DN : Kullanıcı aramasının ve grup senkronizasyonunu gerçekleştirecek kullanıcının LDAP ayırt edici adını gerektirir.

- Password : LDAP sunucusunda saklandığı şekilde kullanıcı şifresinin girilmesini gerektirir.

Bind DN ve password girildikten sonra altında bulunan ‘Chech Network Settings’ ile bağlantının başarılı olup olmadığı denetlenebilir.

Client Certificate : Couchbase Sunucusunun bir istemci sertifikası aracılığıyla LDAP ile kimlik doğrulamasına izin veren bu seçenek, bir TLS bağlantısı kurulduktan sonra yalnızca SASL EXTERNAL bağlama komutunun gönderilmesini beklemeyen bir LDAP sunucusu ile kullanılmalıdır. Bu nedenle, bu seçeneğin GSuite LDAP sunucusuyla kullanılabileceğini unutmayın. Bu seçenek ‘Encyrption’ penceresinde TLS veya StartTLSExtension seçilmişse etkinleştirilir.

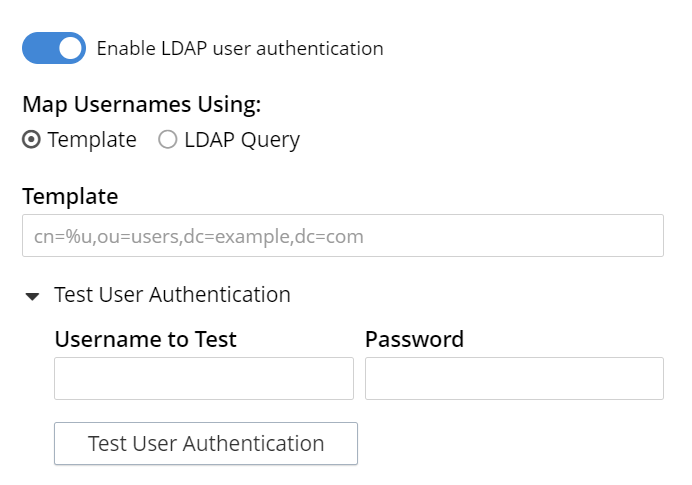

Kullanıcı Kimlik Doğrulamasını Etkinleştirme

Bu seçenek etkinleştirilirse, yerel kullanıcı eklenmeden Couchbase sunucusuna erişmeye çalışan kullanıcılar, belirtilen LDAP sunucusuna göre kimliklerinin doğrulanacağını belirtir.

Template : Varsayılan seçenektir. Metin alanına uygun bir user-DN eşlemesi girilmelidir.Bu eşlemeyi sağlaması için LDAP sunucusunun kendisinden istekte bulunma ihtiyacını ortadan kaldırır. Gerekli format metin alanında belirtilmektedir.

cn = %u kısmında %u erişim elde etmeye çalışan kullanıcı tarafından Couchbase sunucusuna sunulan kullanıcı adı ile değiştirilecektir. Örneğin kullanıcı ‘ornekkullanici’ ile oturup açarsa ve dc=ornek ve dc=com ise kullancı cn=ornekkullanici, dc=ornek,dc=com olarak yazmalıdır.

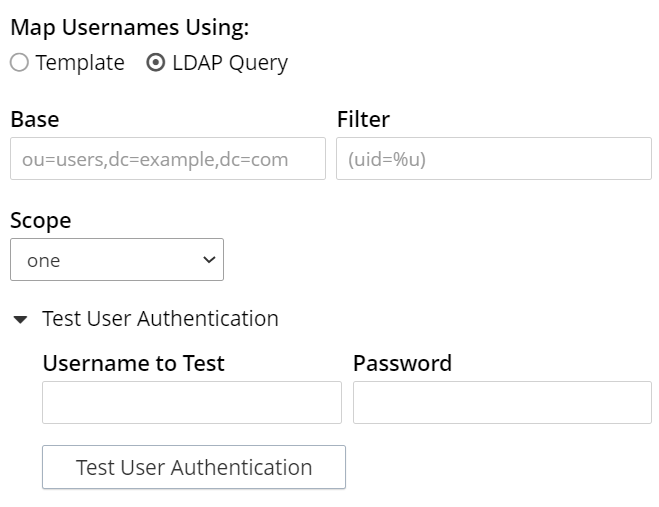

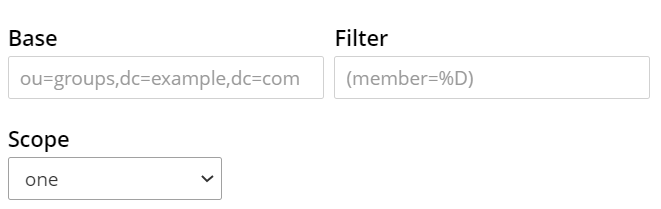

LDAP Query : Bu seçenek etkinleştirilirse aşağıda görüldüğü gibi Base, Filter ve Scope verileri istenmektedir.Bu seçenek kullanıcının DN’sini LDAP sunucusundan almak için belirtilen LDAP arama işlemini gerçekleştirir. Şimdi gelin bu anahtarların ne işe yaradığına bakalım.

- Base : LDAP ana arama filtresidir. Metin girdi kısmında örnek bir şablon mevcuttur. LDAP ana sunucusu tarafından sağlanan veriler girilir.

- Scope : Filtrelemenin kapsamının ne olacağını belirtir. Olası değerler base, one ve sub’tır. Daha fazla bilgi için ; https://ldap.com/the-ldap-search-operation/

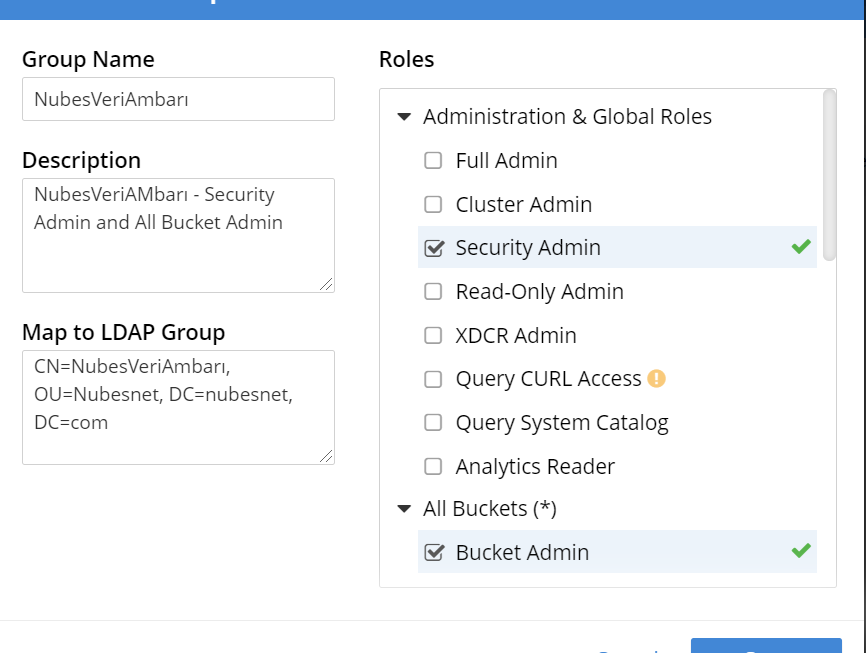

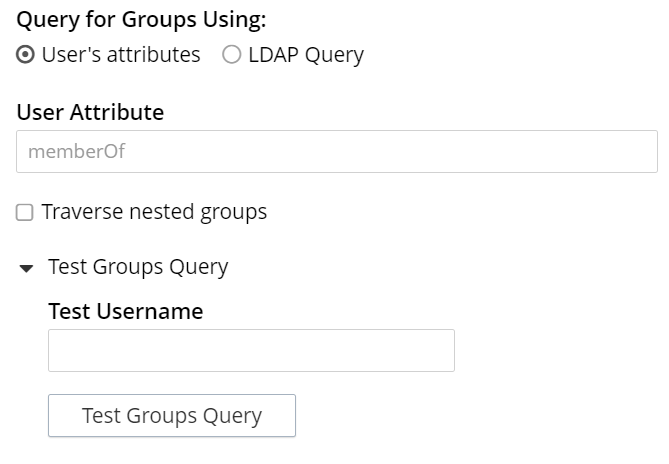

Group Kimlik Doğrulamasını Etkinleştirme

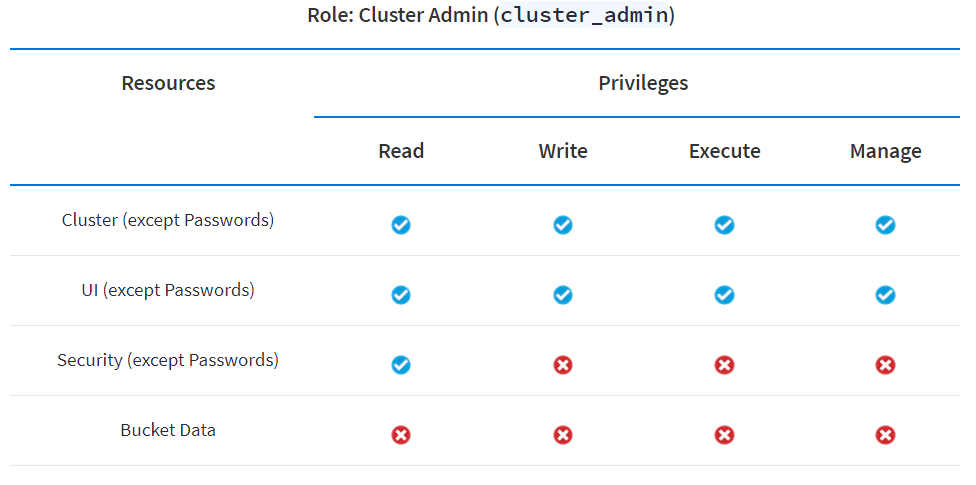

Bir LDAP grubunun Couchbase-Server kullanıcı grubuna eşlendiği her durumda, kullanıcıya o kullanıcı grubuna atanan rollere karşılık gelen ayrıcalıklar verilebilir.

User Attribute : Varsayılan olarak seçilir. Bu seçim, Couchbase sunucusuna her LDAP kullanıcı kaydının, kullanıcı üyesi olduğu grupların listesini içerek bir nitelik içerdiğini varsaymasını söyler. Kısaca açıklamak gerekirse kullanıcıları niteliğe göre daraltır. Örneğin, niteliği memberOf olarak ayarlanmışsa, Couchbase sunucusu belirtilen kullanıcının grupları için şu aramayı gerçekleştirir;

uid = ornekkullanici, dc = ornek, dc = com? memberOf? One

LDAP Query : Bu seçenek seçildiğinde aşağıdaki şekilde bir panel açılır. Couchbase sunucusuna, kullanıcın gruplarının bir listesini almak için LDAP arama işlemi gerçekleştirmesini sağlar.

Arama yapıldığında %u belirtilen kullanıcı adıyla değiştirilir ve %D kullanıcın DN’si ile değiştirilir.

Traverse nested groups butonunun aktif edilmesi iç içe grupların arama tarafından geçilmesine izin verir. İç içe grupların kullanımı, LDAP sunucusundaki yükü önemli derecede artırır bu yüzden gerekli değilse kullanılması önerilmez.

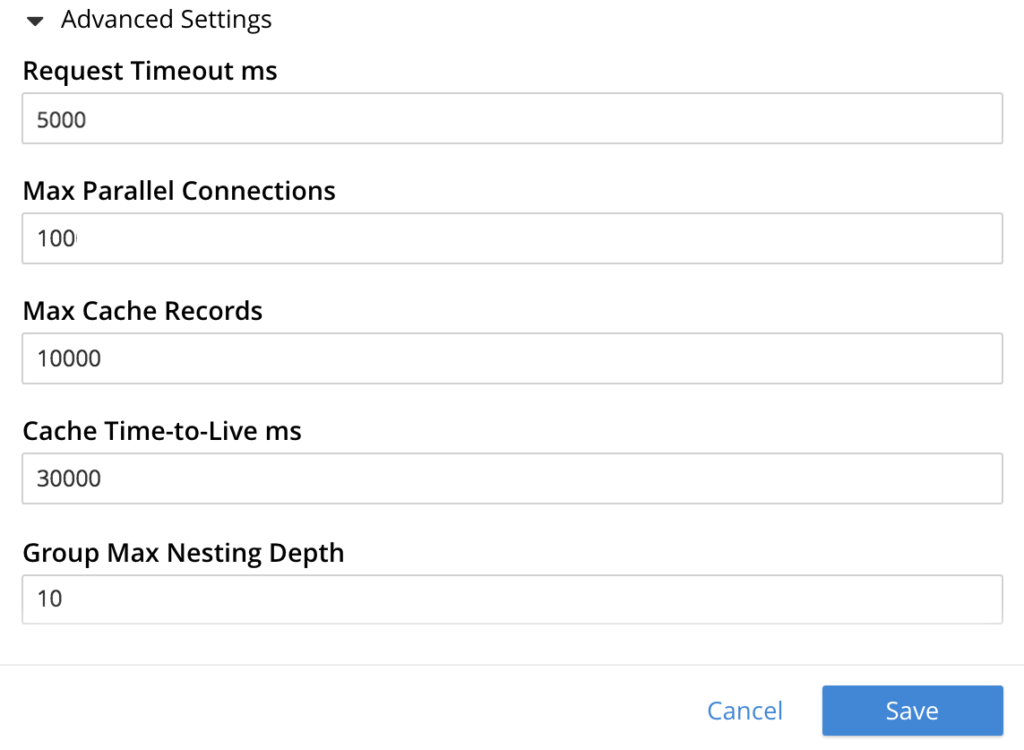

Gelişmiş Ayarlar

Gelişmiş ayarların değiştirilmemesi şiddetle tavsiye edilmekle birlikte yapılan değişiklikler sistemin yanıt vermesini ciddi bir şekilde etkilemektedir.

Request Timeout ms : Milisaniye cinsinden bir sorgunun zaman aşımına uğramadan önce geçmesi gereken süredir.

Max Parallel Connections : LDAP sunucusuna yapılabilecek maksimum paralel bağlantı sayısıdır.

Max Cache Records : Önbelleğe alınabilecek maksimum istek sayısıdır.

Cache Time-to-Live ms : Önbelleğe alınan değerlerin ne kadar süre önbellekte duracağını belirler.

Group Max Nesting Depth : Sunucunun gerçekleştirmesine izin verdiği maksimum iç içe grup sorgu sayısını verir. Bu seçenek yalnızca Traverse nested groups butonunu etkinleştirildiğinde geçerlidir. Değeri 1-100 arasında bir tam sayı olmalıdır.